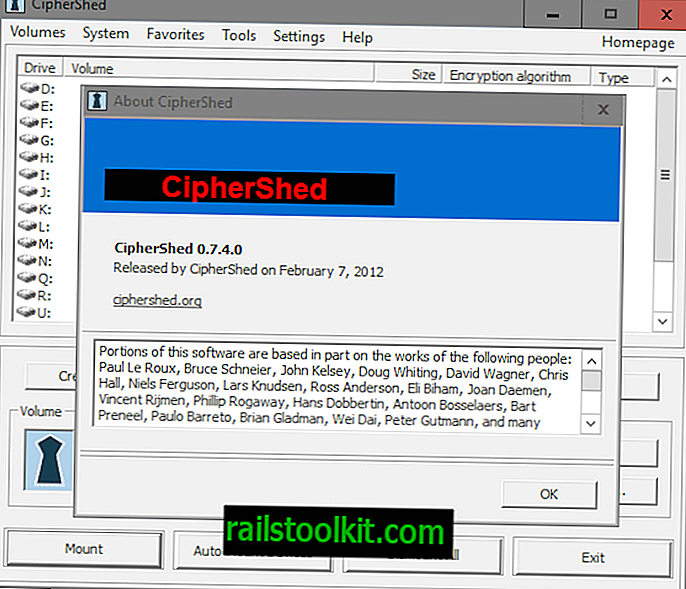

VeraCrypt es un software de cifrado que es una bifurcación del software de cifrado TrueCrypt descontinuado. Se puede describir mejor como una continuación de TrueCrypt que admite todas las funciones que admite TrueCrypt más un conjunto de características mejoradas o nuevas.

Dado que se basa en la aplicación popular, admite opciones para crear contenedores encriptados, encriptar discos duros completos y encriptar la partición del sistema de la computadora. La opción popular para crear volúmenes cifrados ocultos también es compatible.

VeraCrypt es un programa de código abierto que está disponible para Windows, Linux, Mac OS X y FreeBSD; Los desarrolladores e investigadores también pueden descargar el código fuente del sitio web del proyecto.

Nota : La versión actual de VeraCrypt es 1.23. Esta revisión se basa en VeraCrypt 1.23 para Windows, pero la mayor parte se aplica también a VeraCrypt para Linux y Mac Os X.

Instalación de VeraCrypt

VeraCrypt se ofrece como una versión portátil e instalador. Puede descargar y extraer el archivo portátil VeraCrypt y ejecutarlo de inmediato. El instalador proporciona algunas opciones adicionales, como agregar un icono al escritorio o el menú Inicio, o asociar las extensiones de archivo .hc con VeraCrypt.

El programa crea un punto de restauración del sistema durante la instalación e instalará sus controladores en el sistema. Tenga en cuenta que requiere elevación debido a eso.

Usando VeraCrypt

La interfaz principal de VeraCrypt se ve casi como una copia de la interfaz clásica TrueCrypt. El programa enumera las letras de unidad disponibles y los volúmenes montados en la parte superior, y las opciones para crear, montar y desmontar volúmenes en la mitad inferior.

La barra de menú enlaza con herramientas, opciones y configuraciones adicionales que los nuevos usuarios pueden desear explorar antes de crear un nuevo contenedor o encriptar una partición del disco duro.

Opciones de interfaz

- Crear volumen: inicia un asistente para crear un nuevo contenedor o cifrar una partición.

- Seleccionar: las opciones de selección le permiten seleccionar un archivo cifrado (contenedor) o una partición del disco duro para el montaje.

- Opciones de montaje: seleccione para montar el archivo o partición, desmontar todo o configurar el montaje automático.

Preparaciones VeraCrypt

Lo primero que debe hacer es revisar todas las configuraciones y algunos otros pasos para asegurarse de que todo esté configurado correctamente.

Preferencias

Seleccione Configuración> Preferencias para abrir las preferencias generales. Los desarrolladores presionaron muchas configuraciones en esa sola página e incluso hay un botón de "más configuraciones" en la parte inferior que enlaza con otras ventanas de Configuración.

- Opciones de montaje predeterminadas : seleccione montar volúmenes como medios de solo lectura o extraíbles. La lectura solo prohíbe las escrituras en la unidad y los medios extraíbles definen ciertos parámetros para la unidad.

- Tarea en segundo plano e inicio : VeraCrypt se carga automáticamente al iniciar Windows y una tarea en segundo plano está en funcionamiento cuando los usuarios inician sesión en el sistema operativo. Puede desactivar eso aquí, configurar VeraCrypt para salir cuando no haya volúmenes montados o forzar al software a montar todos los volúmenes alojados en VeraCrypt del dispositivo automáticamente.

- Desmontaje automático : configure escenarios que desmonten todos los volúmenes montados automáticamente. VeraCrypt lo hace cuando los usuarios cierran sesión de manera predeterminada, pero puede habilitar el desmontaje en el bloqueo, el protector de pantalla, el modo de ahorro de energía o cuando no se leen ni escriben datos durante un período determinado.

- Específico de Windows : le brinda opciones para abrir Explorer automáticamente en el montaje, usar Secure Desktop para ingresar contraseñas para mejorar la seguridad y deshabilitar el diálogo de mensaje de espera durante las operaciones.

- Caché de contraseñas : defina el uso de la caché de contraseñas y las opciones relacionadas. Las opciones incluyen forzar a VeraCrypt a borrar la contraseña almacenada en caché al salir (VeraCrypt lo hace al desmontar automáticamente), o guardar las contraseñas en la memoria del controlador.

Aquí hay una descripción rápida de otras páginas de configuración en VeraCrypt:

- Configuración> Idioma: cambia el idioma de la interfaz.

- Configuración> Teclas de acceso rápido: configure las teclas de acceso rápido de todo el sistema para ejecutar ciertas operaciones, como desmontar todo o borrar el caché.

- Configuración> Cifrado del sistema: opciones que se aplican al cifrar la unidad del sistema, por ejemplo, para omitir la solicitud de autenticación previa al inicio presionando la tecla Esc.

- Configuración> Volúmenes favoritos del sistema: agregue volúmenes a los favoritos.

- Configuración> Opciones de rendimiento y controlador: descubra si se admite la aceleración de hardware AES, permita ciertas tareas relacionadas con el rendimiento o el controlador, como TRIM o Defrag.

- Configuración> Archivos de claves predeterminados: si utiliza archivos de claves para autenticarse (más sobre eso más adelante), puede agregar archivos de claves a la lista de archivos predeterminados.

Punto de referencia

VeraCrypt incluye una herramienta para comparar todos los algoritmos de cifrado compatibles. Eso es útil ya que resalta qué algoritmos ofrecen el mejor rendimiento.

Si bien puede seleccionar cualquier algoritmo de cifrado compatible cuando cree nuevos contenedores o cifre volúmenes en el sistema, a menudo es mejor cuando selecciona un algoritmo rápido, ya que acelerará significativamente las operaciones.

Nota : Se recomienda que cree una copia de seguridad de los datos importantes en el dispositivo antes de usar VeraCrypt para cifrarlo.

Usando VeraCrypt

VeraCrypt se puede usar para crear contenedores encriptados (archivos individuales que se almacenan en una unidad que no necesita encriptarse) o para encriptar un volumen completo.

Los volúmenes se dividen en volúmenes del sistema y volúmenes que no son del sistema. VeraCrypt admite ambos y se puede usar para mantener todos los archivos como están en un volumen cuando ejecuta el comando de cifrado.

- Contenedor: archivo único que puede tener cualquier tamaño (se aplican limitaciones del sistema de archivos y limitaciones de volumen).

- Volumen del sistema: la partición en la que está instalado el sistema operativo.

- Volumen no del sistema: todas las demás particiones.

El proceso de cifrado comienza con un clic en el botón "crear volumen". VeraCrypt muestra las tres opciones disponibles en la primera página y depende de usted seleccionar una de las opciones disponibles.

Si desea asegurarse de que nadie pueda acceder a la computadora o los datos que contiene, puede seleccionar encriptar la partición del sistema o la unidad de sistema completa.

VeraCrypt muestra una solicitud de autenticación en el arranque y luego descifra la unidad y arranca el sistema operativo. Cualquier persona que no pueda proporcionar la contraseña no puede iniciar el sistema operativo.

El proceso es casi idéntico para las tres opciones. La diferencia principal entre crear un contenedor y cifrar una partición es que selecciona un archivo cuando selecciona el primero y una partición cuando selecciona las otras dos opciones.

- Volumen estándar u oculto : puede crear volúmenes normales o volúmenes ocultos. Los volúmenes ocultos se crean dentro de los volúmenes estándar. Si alguien te obliga a desbloquear la unidad, solo se desbloquea el volumen estándar.

- Ubicación del volumen : seleccione un archivo (se crea) o una partición que desee cifrar.

- Opciones de cifrado : seleccione un algoritmo de cifrado y hash. Puede ejecutar el punto de referencia desde la página si aún no lo ha hecho.

- Tamaño de volumen : solo está disponible si selecciona la opción de contenedor.

- Contraseña de volumen: la contraseña maestra que se utiliza para cifrar la unidad. Puede usar archivos de clave y PIM también. Los archivos de claves son archivos que deben estar presentes para descifrar la unidad y el PIM. PIM significa Multiplicador de iteraciones personales, es un número que debe proporcionar al montar volúmenes cuando lo configura durante la configuración.

- Formato de volumen : seleccione el sistema de archivos y el tamaño del clúster. Se le pide que mueva el mouse para crear un grupo aleatorio. Solo disponible para algunas operaciones de descifrado.

Es posible que desee hacer dos cosas después de crear un nuevo volumen cifrado:

- Seleccione Herramientas> Respaldar encabezado de volumen para hacer una copia de seguridad del encabezado de volumen; útil si el volumen se corrompe.

- Sistema> Crear disco de rescate para grabarlo en DVD o en una unidad flash USB. Nuevamente, es útil solo si el sistema ya no arranca o si el administrador de arranque VeraCrypt se ha sobrescrito o está dañado.

Puede montar contenedores o volúmenes en cualquier momento. Simplemente use "seleccionar archivo" o "seleccionar" dispositivo "en la interfaz principal, elija el objetivo deseado y complete la contraseña (y otras cosas necesarias) para montarlo como un nuevo volumen en el sistema informático.

Recursos

- Repositorio oficial de descargas de VeraCrypt

- Página de inicio de VeraCrypt

- Notas de la versión de VeraCrypt

Preguntas frecuentes sobre VeraCrypt

¿Por qué se abandonó el desarrollo de TrueCrypt?

Los desarrolladores (anónimos) de TrueCrypt nunca revelaron por qué abandonaron el programa. Sin embargo, afirmaron que el software no era seguro de usar.

¿Es seguro usar VeraCrypt entonces?

El código de TrueCrypt fue auditado y VeraCrypt solucionó los problemas de seguridad encontrados por los investigadores durante la auditoría. Los desarrolladores de VeraCrypt implementaron salvaguardas y mejoras adicionales en el programa, por ejemplo, al aumentar significativamente el número de iteraciones para dificultar los ataques de fuerza bruta.

¿Cuáles son las principales diferencias entre VeraCrypt y TrueCrypt?

VeraCrypt usa su propio formato de almacenamiento, pero admite el montaje y la conversión de volúmenes y contenedores de formato TrueCrypt.

Otras diferencias importantes son que VeraCrypt incluye soluciones para las vulnerabilidades encontradas en la auditoría TrueCrypt, que VeraCrypt admite la funcionalidad PIM, que admite el cifrado de las particiones del sistema GPT y que los volúmenes del sistema VeraCrypt ya no necesitan descifrarse durante las actualizaciones de Windows 10.

¿Qué algoritmos admite VeraCrypt?

VeraCrypt 1.23 admite los siguientes algoritmos:

- AES

- Camelia

- Kuznyechik

- Serpiente

- Dos peces

Las combinaciones de algoritmos en cascada también están disponibles:

- AES-Twofish

- Serpiente-Twofish AES

- Camelia-Kuznyechik

- Camelia-Serpiente

- Kuznyechik – AES

- Kuznyechik – Serpiente – Camelia

- Kuznyechik – Twofish

- Serpiente – AES

- Serpiente – Twofish – AES

- Twofish – Serpent