Microsoft introdujo el Control de cuentas de usuario en Windows Vista de una manera que puso nerviosos a muchos usuarios del sistema debido a la gran cantidad de mensajes que los usuarios del sistema operativo fueron bombardeados. El comportamiento de UAC ha mejorado desde entonces; la cantidad de mensajes que reciben los usuarios cuando trabajan con el sistema informático se redujo significativamente.

Sin embargo, el comportamiento no está demasiado optimizado. Por ejemplo, recibe avisos de UAC incluso si ha iniciado sesión con una cuenta de administrador que a los usuarios experimentados que saben lo que están haciendo no les gustará en absoluto.

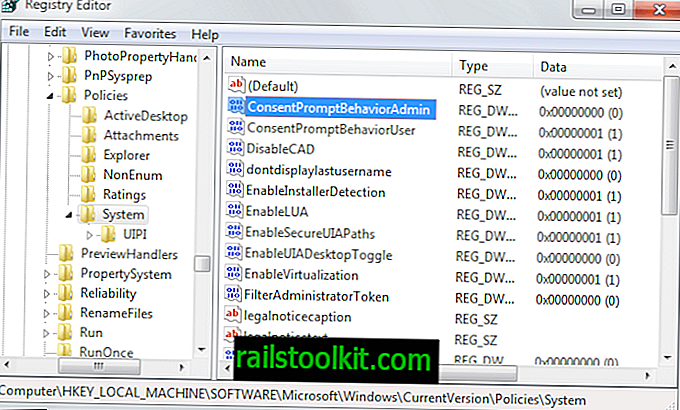

Lo que muchos usuarios de Windows no saben es que es posible modificar el comportamiento predeterminado del Control de cuentas de usuario. El Registro de Windows contiene dos claves que definen el comportamiento de UAC para administradores y usuarios estándar.

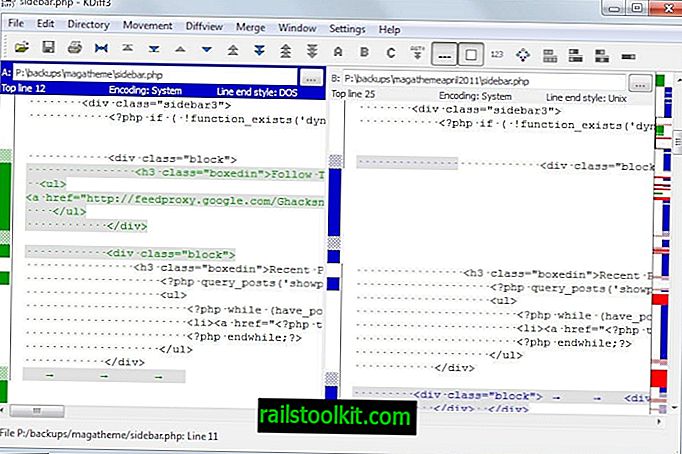

Primero debe abrir el Registro de Windows para verificar cómo se configuran las claves en su sistema:

- Use Windows-R para abrir el cuadro de ejecución en el sistema. Escriba regedit y presione la tecla Intro para cargar el Registro. Recibirá un aviso de UAC que debe aceptar.

- Navegue a la siguiente ruta utilizando la estructura de carpetas de la barra lateral: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

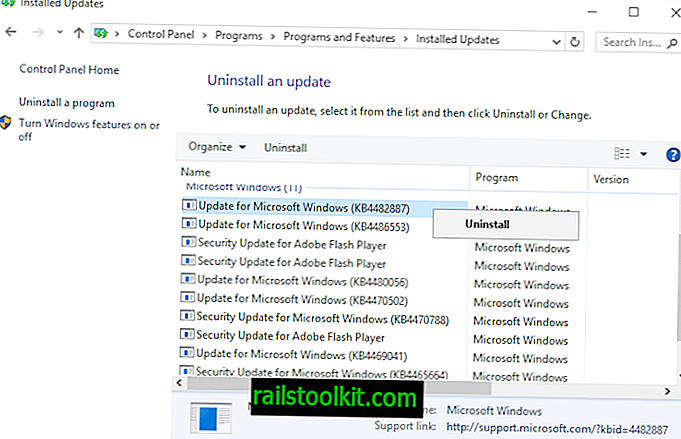

ConsentPromptBehaviorAdmin

Esta clave define el comportamiento del Control de cuentas de usuario para los administradores del sistema. El valor predeterminado se establece en prompt pero no requiere que se ingresen credenciales. Aquí están todos los valores posibles:

- 0 : un valor de 0 permite a los administradores realizar operaciones que requieren elevación sin consentimiento (es decir, indicaciones) o credenciales (es decir, autenticación).

- 1 : Un valor de 1 requiere que el administrador ingrese el nombre de usuario y la contraseña cuando las operaciones requieren privilegios elevados en un escritorio seguro.

- 2 : el valor de 2 muestra la solicitud de UAC que debe permitirse o denegarse en un escritorio seguro. No se requiere autenticación.

- 3 : un valor de 3 solicitudes de credenciales.

- 4 : un valor de 4 solicitudes de consentimiento al mostrar la solicitud UAC.

- 5 : El valor predeterminado de 5 solicita consentimiento para binarios que no son de Windows.

ConsentPromptBehaviorUser

- 0 : un valor de 0 negará automáticamente cualquier operación que requiera privilegios elevados si los usuarios estándar la ejecutan.

- 1 : el valor de 1 mostrará un mensaje para ingresar el nombre de usuario y la contraseña de un administrador para ejecutar la operación con privilegios elevados en el escritorio seguro.

- 3 : el valor predeterminado de 3 solicitudes de credenciales en un escritorio seguro.

Los cambios deben tener efecto de inmediato. Puede, por ejemplo, establecer el comportamiento del administrador en 0 para que no se muestren avisos, y el comportamiento del usuario también en 0 para evitar que ejecuten operaciones que requieren privilegios elevados.

Hay claves adicionales disponibles, aquí hay un resumen rápido de ellas:

- EnableInstallerDetection se establece en 1 en todas las versiones de Windows, excepto Enterprise, donde se establece en 0. Determina si las instalaciones de la aplicación solicitan elevación (0 deshabilitado, 1 habilitado).

- PromptOnSecureDesktop determina si las solicitudes de UAC se muestran en un escritorio seguro (1, predeterminado) o no (0). Esto elimina el mensaje de pantalla completa cuando está deshabilitado.

- FilterAdministratorToken está deshabilitado de forma predeterminada (0), pero puede establecerse en (1) en su lugar, lo que requeriría que el usuario apruebe operaciones que requieren elevaciones de privilegios.

- EnableUIADesktopToggle está deshabilitado de forma predeterminada (0). Determina si las aplicaciones UIAccess pueden solicitar la elevación sin el escritorio seguro. Las aplicaciones de UIAccess están firmadas digitalmente y solo se ejecutan desde rutas protegidas (archivos de programa, archivos de programa (x86) y system32). Establecerlo en (1) lo habilita.

- EnableSecureUIAPaths está habilitado de forma predeterminada (1). Si está deshabilitado (0), permitirá la ejecución de aplicaciones UIAccess desde ubicaciones no seguras.

- ValidateAdminCodeSignatures está deshabilitado de forma predeterminada (0). Cuando está habilitado (1), aplica la validación de ruta de certificación PKI para los archivos ejecutables antes de que se les permita ejecutar.

- EnableLUA habilitado por defecto (1). Si está deshabilitado (0), deshabilitará el modo de aprobación del administrador y todas las configuraciones de política UAC relacionadas.

- EnableVirtualization habilitado (1) de forma predeterminada que redirige los errores de escritura de la aplicación en tiempo de ejecución a ubicaciones de usuario definidas. Las aplicaciones que escriben datos en ubicaciones protegidas fallarán si están deshabilitadas (0.

En el sitio web de Technet de Microsoft se encuentra disponible información adicional sobre cada configuración, así como sus correspondientes configuraciones de directiva de grupo.