No existe la seguridad perfecta. Dado el conocimiento, los recursos y el tiempo suficientes, cualquier sistema puede verse comprometido. Lo mejor que puede hacer es dificultar lo más posible a un atacante. Dicho esto, hay pasos que puede seguir para fortalecer su red contra la gran mayoría de los ataques.

Las configuraciones predeterminadas para lo que yo llamo enrutadores de grado de consumidor ofrecen seguridad bastante básica. Para ser honesto, no se necesita mucho para comprometerlos. Cuando instalo un nuevo enrutador (o restablezco uno existente), rara vez uso los 'asistentes de configuración'. Reviso y configuro todo exactamente como lo quiero. A menos que haya una buena razón, generalmente no la dejo como predeterminada.

No puedo decirle la configuración exacta que necesita cambiar. La página de administración de cada enrutador es diferente; incluso enrutador del mismo fabricante. Dependiendo del enrutador específico, puede haber configuraciones que no puede cambiar. Para muchas de estas configuraciones, deberá acceder a la sección de configuración avanzada de la página de administración.

Consejo : puede usar la aplicación de Android RouterCheck para probar la seguridad de su enrutador.

He incluido capturas de pantalla de un Asus RT-AC66U. Está en el estado predeterminado.

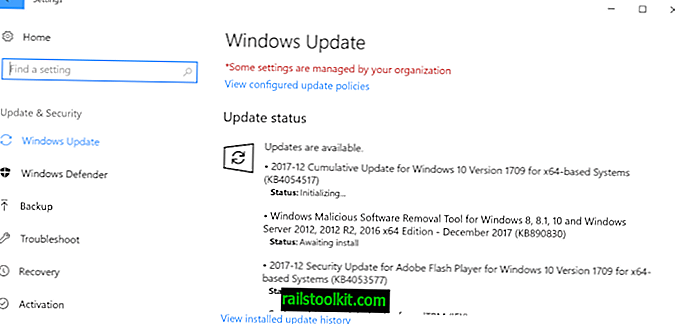

Actualiza tu firmware. La mayoría de las personas actualizan el firmware cuando instalan el enrutador y luego lo dejan en paz. Investigaciones recientes han demostrado que el 80% de los 25 modelos de enrutadores inalámbricos más vendidos tienen vulnerabilidades de seguridad. Los fabricantes afectados incluyen: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet y otros. La mayoría de los fabricantes lanzan firmware actualizado cuando las vulnerabilidades salen a la luz. Establezca un recordatorio en Outlook o cualquier sistema de correo electrónico que utilice. Recomiendo buscar actualizaciones cada 3 meses. Sé que esto parece una obviedad, pero solo instale el firmware desde el sitio web del fabricante.

Además, desactive la capacidad del enrutador para buscar actualizaciones automáticamente. No soy fanático de dejar que los dispositivos 'llamen a casa'. No tienes control sobre qué fecha se envía. Por ejemplo, ¿sabía que varios de los llamados 'televisores inteligentes' envían información a su fabricante? Le envían todos sus hábitos de visualización cada vez que cambia el canal. Si conecta una unidad USB en ellos, envían una lista de cada nombre de archivo en la unidad. Estos datos no están cifrados y se envían incluso si la configuración del menú está establecida en NO.

Deshabilitar la administración remota. Entiendo que algunas personas necesitan poder reconfigurar su red de forma remota. Si es necesario, al menos habilite el acceso https y cambie el puerto predeterminado. Tenga en cuenta que esto incluye cualquier tipo de gestión basada en la "nube", como la cuenta Smart WiFi de Linksys y AiCloud de Asus.

Use una contraseña segura para el administrador del enrutador. Basta de charla. Las contraseñas predeterminadas para los enrutadores son de conocimiento común y no desea que nadie simplemente pruebe una contraseña predeterminada y acceda al enrutador.

Habilite HTTPS para todas las conexiones de administrador. Esto está deshabilitado por defecto en muchos enrutadores.

Restringir el tráfico entrante. Sé que esto es de sentido común, pero a veces las personas no entienden las consecuencias de ciertos entornos. Si debe utilizar el reenvío de puertos, sea muy selectivo. Si es posible, use un puerto no estándar para el servicio que está configurando. También hay configuraciones para filtrar tráfico de Internet anónimo (sí) y para respuesta de ping (no).

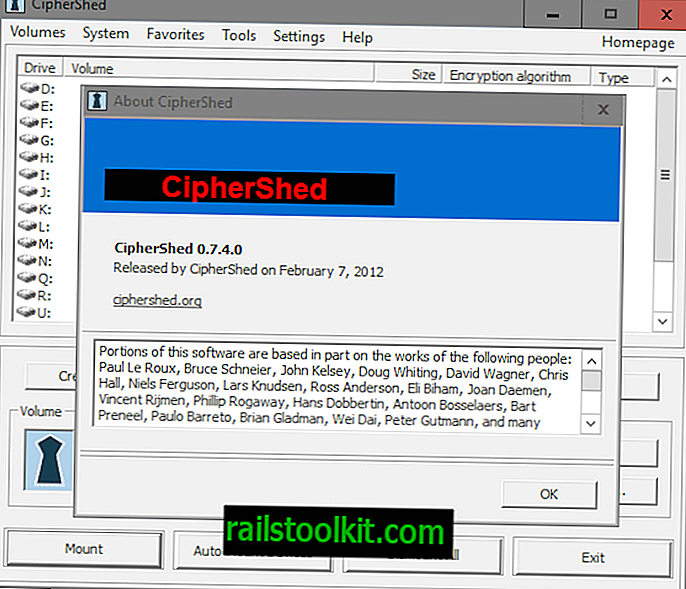

Use el cifrado WPA2 para WiFi. Nunca use WEP. Se puede romper en cuestión de minutos con un software disponible gratuitamente en Internet. WPA no es mucho mejor.

Apague WPS (configuración protegida WiFi) . Entiendo la conveniencia de usar WPS, pero fue una mala idea comenzar.

Restrinja el tráfico saliente. Como se mencionó anteriormente, normalmente no me gustan los dispositivos que llaman a casa. Si tiene este tipo de dispositivos, considere bloquear todo el tráfico de Internet de ellos.

Deshabilite los servicios de red no utilizados, especialmente uPnP. Existe una vulnerabilidad ampliamente conocida cuando se utiliza el servicio uPnP. Otros servicios probablemente innecesarios: Telnet, FTP, SMB (Samba / intercambio de archivos), TFTP, IPv6

Salga de la página de administración cuando haya terminado . Solo cerrar la página web sin cerrar sesión puede dejar abierta una sesión autenticada en el enrutador.

Verifique la vulnerabilidad del puerto 32764 . Que yo sepa, algunos enrutadores producidos por Linksys (Cisco), Netgear y Diamond se ven afectados, pero puede haber otros. Se lanzó el firmware más reciente, pero es posible que no parchee completamente el sistema.

Verifique su enrutador en: //www.grc.com/x/portprobe=32764

Encienda el registro . Busque actividad sospechosa en sus registros de forma regular. La mayoría de los enrutadores tienen la capacidad de enviarle los registros por correo electrónico a intervalos establecidos. También asegúrese de que el reloj y la zona horaria estén configurados correctamente para que sus registros sean precisos.

Para los verdaderamente conscientes de la seguridad (o tal vez solo paranoicos), los siguientes son pasos adicionales a considerar

Cambiar el nombre de usuario administrador . Todos saben que el valor predeterminado es usualmente admin.

Configure una red 'Invitado' . Muchos enrutadores más nuevos son capaces de crear redes de invitados inalámbricas separadas. Asegúrese de que solo tenga acceso a Internet y no a su LAN (intranet). Por supuesto, use el mismo método de cifrado (WPA2-Personal) con una frase de contraseña diferente.

No conecte el almacenamiento USB a su enrutador . Esto habilita automáticamente muchos servicios en su enrutador y puede exponer el contenido de esa unidad a Internet.

Use un proveedor de DNS alternativo . Es probable que esté utilizando cualquier configuración de DNS que le haya proporcionado su ISP. El DNS se ha convertido cada vez más en un objetivo para los ataques. Hay proveedores de DNS que han tomado medidas adicionales para proteger sus servidores. Como beneficio adicional, otro proveedor de DNS puede aumentar su rendimiento en Internet.

Cambie el rango predeterminado de direcciones IP en su red LAN (dentro) . Todos los enrutadores de nivel de consumidor que he visto usan 192.168.1.xo 192.168.0.x, lo que facilita la escritura de un ataque automatizado.

Los rangos disponibles son:

Cualquier 10.xxx

Cualquier 192.168.xx

172.16.xx a 172.31.xx

Cambie la dirección LAN predeterminada del enrutador . Si alguien obtiene acceso a su LAN, sabe que la dirección IP del enrutador es xxx1 o xxx254; no lo hagas fácil para ellos.

Deshabilitar o restringir DHCP . Desactivar DHCP generalmente no es práctico a menos que se encuentre en un entorno de red muy estático. Prefiero restringir DHCP a 10-20 direcciones IP a partir de xxx101; Esto facilita el seguimiento de lo que sucede en su red. Prefiero poner mis dispositivos 'permanentes' (computadoras de escritorio, impresoras, NAS, etc.) en direcciones IP estáticas. De esa manera, solo las computadoras portátiles, tabletas, teléfonos e invitados están utilizando DHCP.

Desactiva el acceso de administrador desde la red inalámbrica . Esta funcionalidad no está disponible en todos los enrutadores domésticos.

Deshabilita la transmisión SSID . Esto no es difícil de superar para un profesional y puede dificultar el acceso de visitantes a su red WiFi.

Utiliza el filtrado MAC . Lo mismo que arriba; inconveniente para los visitantes.

Algunos de estos elementos caen en la categoría de 'Seguridad por oscuridad', y hay muchos profesionales de TI y seguridad que se burlan de ellos, diciendo que no son medidas de seguridad. En cierto modo, son absolutamente correctos. Sin embargo, si hay pasos que puede tomar para que sea más difícil comprometer su red, creo que vale la pena considerarlo.

La buena seguridad no es "configurarlo y olvidarlo". Todos hemos escuchado sobre las muchas violaciones de seguridad en algunas de las compañías más grandes. Para mí, la parte realmente irritante es cuando has estado comprometido durante 3, 6, 12 meses o más antes de que fuera descubierto.

Tómese el tiempo para mirar a través de sus registros. Escanee su red buscando dispositivos y conexiones inesperados.

A continuación se muestra una referencia autorizada:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf